Nunca ha habido un mejor momento para cambiar a Sophos Firewall. Sophos XGS es un Next-Generation Firewall poderoso y fácil…

Crashtest Security es una herramienta automatizada de “Penetration Testing“. Con esta herramienta tu empresa podrá: Disminuir su exposición a riesgos…

Día a día los riesgos relacionados con ciber ataques aumentan para las organizaciones, el costo promedio de un ataque cibernético…

Con la rápida evolución de la crisis entre Rusia y Ucrania, puede ser difícil mantenerse al tanto de la información…

El compromiso de correo electrónico de negocios (Business Email Compromise) puede ocurrir cuando un estafador envía un correo electrónico a…

Ucrania ha creado lo que se describe como un “ejército de TI” para defenderse de los hackers rusos y lanzar…

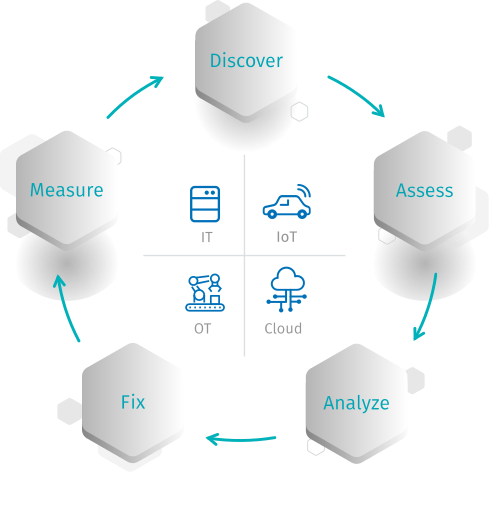

Vulnerability Management (Gestión de vulnerabilidades) es el proceso de identificar, evaluar, remediar e informar sobre las vulnerabilidades de seguridad en…

Nos complace informar que hemos sido aprobados como partners certificados (reseller) de Check Point en México. Check Point es una…

Nessus es una poderosa herramienta como parte del arsenal para Pruebas de Penetración (Pen Testing) y Hackeo ético. Es reconocido…

La vulnerabilidad de Log4j afecta a todo, desde la nube hasta herramientas de desarrollo y dispositivos de seguridad, esta vulnerabilidad…