En una gran demostración de fuerza, los piratas informáticos violaron algunas de las cuentas más destacadas de Twitter en una estafa que buscaba Bitcoin.

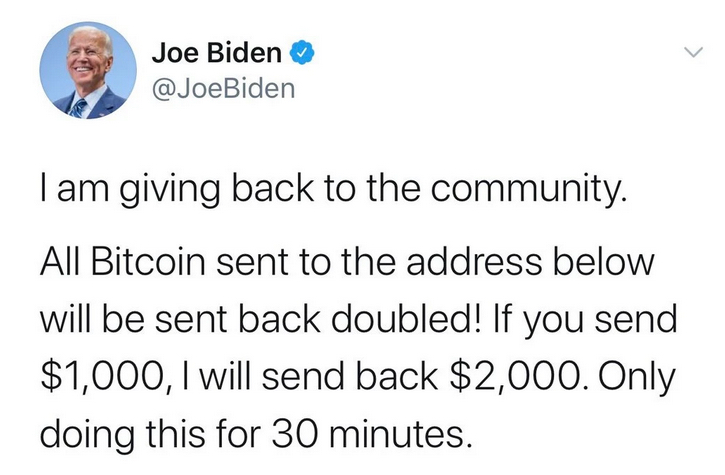

Eran aproximadamente las 4 de la tarde del miércoles cuando se produjo el caos en la red. Docenas de los nombres más importantes de Estados Unidos, incluidos Joe. Biden, Barack Obama, Kanye West, Bill Gatesm Elon Musk y Jeff Bezos publicaron mensajes similares en Twitter:

Envíe Bitcoin y nosotros personas famosas le enviaremos el doble de su dinero.

Todo fue una estafa, el resultado de uno de los ciber ataques más descarados en la historia. Una primera ola de ataques golpeó las cuentas de Twitter de destacados líderes y empresas de criptomonedas.

Pero poco después, la lista de víctimas se amplió para incluir un “Quién es Quién” de los estadounidenses en política, entretenimiento y tecnología, en una gran demostración de fuerza de los hackers.

Twitter eliminó rápidamente muchos de los mensajes, pero en algunos casos se enviaron nuevamente tweets similares desde las mismas cuentas, lo que sugiere que Twitter fue incapaz de recuperar el control de las cuentas.

La compañía eventualmente desactivó amplias franjas de su servicio, incluida la capacidad de los usuarios verificados para tuitear, mientras se esforzaba para evitar que la estafa se extendiera aún más.

Los piratas informáticos no utilizaron su acceso para apuntar a ninguna institución o infraestructura importante, sino que solo pidieron Bitcoin. Pero el ataque fue preocupante para los expertos en seguridad porque sugirió que los ciberdelincuentes podrían haber causado fácilmente muchos más estragos.

Los expertos en seguridad dijeron que los ataques de gran alcance insinuaron que el problema fue causado por una falla de seguridad en el servicio de Twitter, no por las laxas medidas de seguridad utilizadas por las personas que fueron atacadas.

Alex Stamos, director del Observatorio de Internet de Stanford y ex director de seguridad de Facebook, dijo que una de las principales teorías entre los investigadores era que el pirata informático, o piratas informáticos, había obtenido las claves de cifrado del sistema, lo que les permitía imitar esencialmente o robar los “tokens” que otorgan acceso a cuentas individuales.

Fuente: New York Times