El equipo de seguridad de Microsoft emitió hoy un aviso advirtiendo a las organizaciones de todo el mundo que implementen protecciones contra una nueva variedad de ransomware que ha estado en libertad durante los últimos dos meses.

– Los ataques de ransomware aumentaron un 67% en 2019

“PonyFinal es un ransomware basado en Java que se implementa en ataques de ransomware operados por humanos”, dijo Microsoft en una serie de tweets publicados hoy.

El ransomware operado por humanos es una subsección de la categoría de ransomware. En los ataques de ransomware operados por humanos, los hackers violan las redes corporativas e implementan el ransomware ellos mismos.

Esto se opone a los ataques de ransomware clásicos que se han visto en el pasado, como el ransomware distribuido a través de correo electrónico no deseado (spam) o kits de explotación, donde el proceso de infección se basa en engañar a los usuarios para que inicien el “payload” (carga del malware).

¿Cómo funciona PonyFinal?

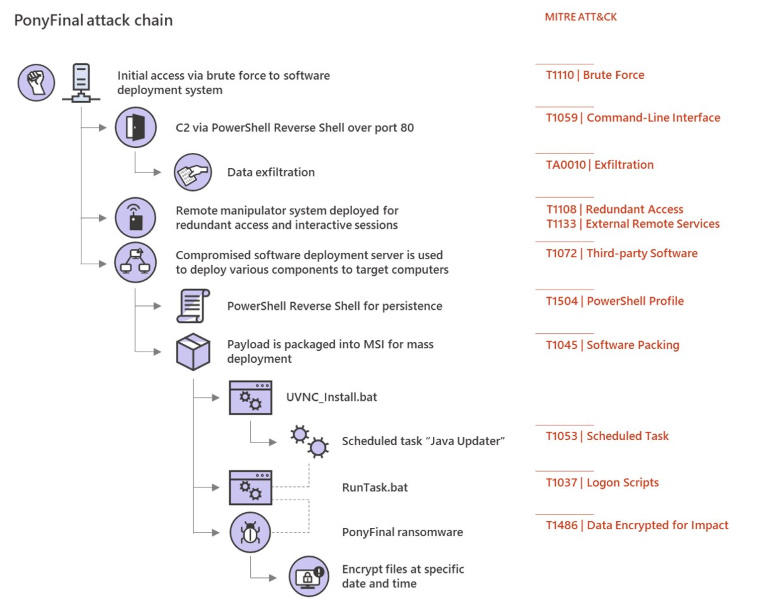

El punto de intrusión suele ser una cuenta en el servidor de administración de sistemas de una empresa, que la banda del PonyFinal infringe mediante ataques de fuerza bruta que adivinan contraseñas débiles.

Una vez dentro, Microsoft dice que los ciber delincuentes implementan un script de Visual Basic que ejecuta un shell inverso de PowerShell para descargar y robar datos locales. Además, los operadores de ransomware también implementan “un sistema remoto manipulador para evitar el registro de eventos”.

– Tecnología basada en engaño contra ciber ataques

Una vez que la banda PonyFinal tiene una sólida comprensión de la red del objetivo, se extienden a otros sistemas locales y despliegan el ransomware PonyFinal real.

Según Microsoft, PonyFinal es una de las varias cepas de ransomware operadas por humanos que se han dirigido repetidamente al sector de la salud durante la pandemia de coronavirus (COVID-19).

La lista de otras amenazas ransomware también incluye RobbinHood, NetWalker, Maze, REvil (Sodinokibi), Paradise, RagnarLocker, MedusaLocker y LockBit.

Vía: ZDNet

Cyberseguridad © 2020